In dieser Rubrik werden Positionierungen zum Thema IT/Inf.-Sicherheit vorgenommen.

Denn es gibt aus meiner Sicht, und aus meinen Erfahrungen von mehr als 30 Jahren, die ich aus unterschiedlichen Trainings/Coaching und Projekten mitgenommen habe, immer noch ein Durcheinander zwischen den verschiedenen Begriffen in der Informationssicherheit. Dies liegt zugegebener Maßen an einer fehlenden oder veralteten Taxonomie dieser Begriffe. So werden die Begriffe Risiko (risk), Bedrohung (threat), Gefährdung (harzard), Schwachstelle (vulnerability), Sicherheitslücke (security gap) oftmals fast synonym verwendet. Hierzu ist nun im Sommer 2024 ein längerer Artikel zum Thema: Risiko und deren Begrifflichkeiten in Theorie und Praxis in der Zeitschrift KES (3/24 und 4/24) erwschienen.

Allgemeines Verständis aus Forschung, Lehre und Praxis von:

- IT-Sicherheit = Betriebssicherheit; der sichere Zustand eines Zielobjektes (IT-System)

- Informationssicherheit = Sicherheit gemäß den Schutzielen (Vt, Vf, In, Au) für Informationen in Bewegung und Aufbewahrung

- Risikoanalysen = der Blick in eine mögliche Zukunft mittels Szenarien (Risikotrichter)

- Wahrscheinlichkeit = Bedeutung der Wahrscheinlichkeitsverteilung und Wahrscheinlichkeitsdichte

- Audits und Auditierungen = die Kontrolle in dem PDCA-Zyklus

- Management Systeme (z.B. ISMS) = Zustandserhaltung der Schutzziele in einem Geltungsbereich (Scope)

- Policies = Vorgaben und Richtlinien, die eine Steuerung von Konzepten und Prozessen bewirken (die hauseigene Strassenverkehrsordnung für Informationen in Unternehmen)

- Konzept = die Blaupausen für Prozesse

- Prozesse = Input/output und Transformation unter Bedingungen

- Prozessstrukturen und Sicherheitskette in Form einer Dokumentenpyramide)

- Auflage Buch: Management für Informationssicherheit

https://www.beuth.de/de/publikation/managementsysteme-fuer-informationssicherheit-isms-mit-din-en-iso-iec-27001/243206752

Am 18. Oktober erscheint die 2. aktualisierte und verbesserte Auflage des o.g. Buchs.

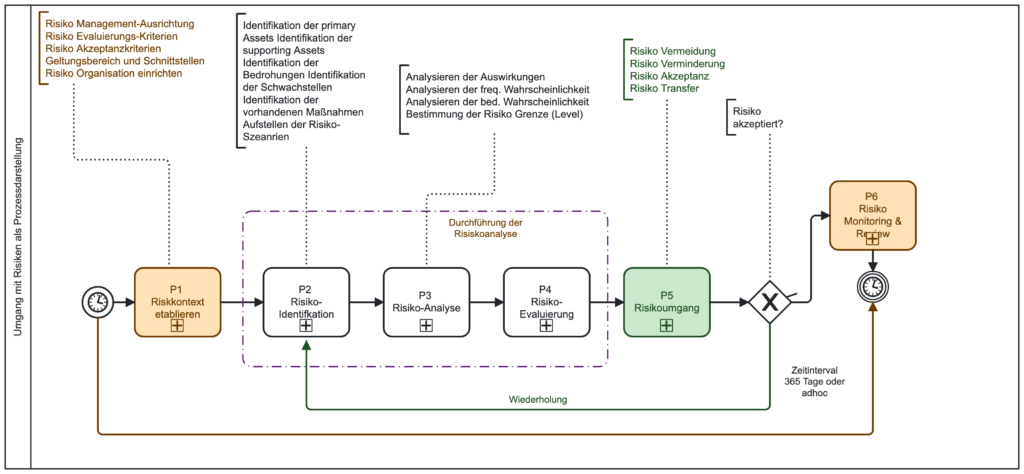

Einführung im Umgang mit Risiken

Die folgende Prozessdarstellung zeigt den Umgang mit Risiken in einer prozesseualen Darstellung in Anlehnung an die ISO/IEC 27005.. Als „Best Practice“ hat sich diese Abfolge in den meisten Unternehmen etabliert. Es handelt sich um die Prozesse P1 – P6 die alle Sub-Prozesse beinhalten. Die Themen zu diesen Sub-Prozessen sind als Anmerkungen oberhalb der Prozesse zu lesen.

Im Kern unterliegen diese Prozesse der linearen Risikogleichung, wie diese in der nachfolgenden Gleichung nachzuvollziehen ist. Schaden (D) und Risiko (R) bilden dabei eine Relation, die mit der Eintrittswahrscheinlichkeit eines Ereignis aus der Schnittmenge von Bedrohung und Schwachstelle bezogen auf ein Asset im Unternehmen garniert ist. Dabei beschreibt „Rsz“ ein Risikoszenario. Betrachtet wird hier die Einheit „Euro“. Damit ist der Umgang mit Risiken einer betriebswirtschaltichen Betrachtung zuzuordnen und keiner rein technischen Betrachtung, wie allzuoft in den Untermehmen zu beobachten ist.

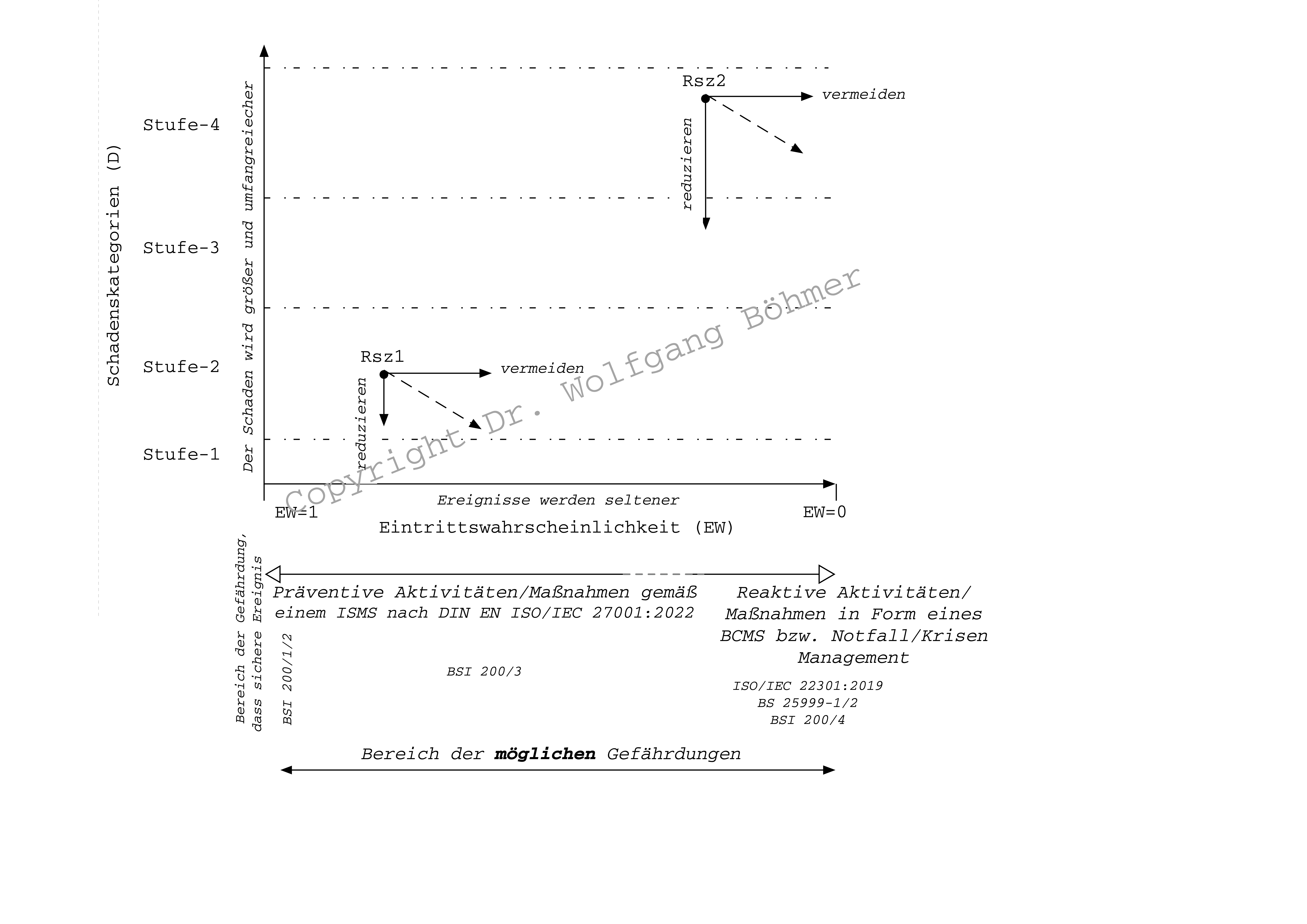

In der Abbildung 1 ist, gemäß der linearen Risikogleichung, die Schadens- und Eintrittswahrscheinlichkeitsmatrix (D x EW) aufgetragen. In dem daraus entstehenden orthogonalen Feld sind die Risikoszenarien (Rsz1, Rsz2) platziert. Ferner können die möglichen Handlungen (vermeiden, vermindern) aus dem Risikoszenario direkt aus der Risikogleichung abgelesen werden. Die lineare Risikogleichung folgt der Gleichung 1. Dabei deutet der Indice „sz“ das Risikoszenario an. In dem unteren Bereich der Abbildung 1 sind die dazu verwendeten Begrifflichkeiten und die zu verwendende Standards erläutert. Ein sicheres Ereignis mit einer EW=1 stellt eine Gefährdung dar und ein unsicheres Ereignis mit einer EW ≥ 0 stellt eine mögliche Gefährdung dar.

Risikotrichter, Ereignisraum und Risikoanalyse

Diese Begrifflichkeiten wirken sich auf die Risikoanalyse derart aus, dass ein Risikotrichter (Szenario-Trichter ( Die Szenario Technik ist in der Literatur hinreichend beschrieben und kann z.B. in dem Artikel: „Grundlagen und Vorgehensweise bei der Szenario Technik “ nachgelesen werden.) entsteht. Je weiter ein Risikoszenario (Szenario Trichter) in dem Ereignisraum (Ω) in der Zukunft liegt, desto unsicherer wird diese in Bezug auf sein Eintreten in der Gegenwart (Der Ereignisraum Ω in der Wahrscheinlichkeitstheorie beschreibt denjenigen abstrakten Raum, in dem alle Ereignisse enthalten sind, also die bekannten und unbekannten Ereignisse. Ein Ereignis selbst wird mit ώ bezeichnet. Da die Anzahl der Ereignisse unbekannt ist, ist auch die Mächtigkeit des Ereignisraums |Ω| unbekannt. Somit muss jedes Jahr eine Risikoanalyse vorgenommen werden).

Das heißt, je größer seine Trichteröffnung (vgl. Abb.3) wird, umso unsicherer wird sein Eintreten in die Gegenwart. Die nachfolgende Grafik zeigt diesen Sachverhalt. Es wird die gleiche Zeitachse und Blickrichtung wie in der Abbildung 3 verwendet.

Die Unterschiede zwischen Gefährdungen und Risiken lassen sich anhand der Wahrscheinlichkeitstheorie und den Begriffen „sicheres Ereignis“ und „unsicheres Ereignis“ und den dazugehörigen Begriffen der Gefährdung und der möglichen Gefährdung ausführen. Die Abbildung 1 illustriert diese Unterschiede.

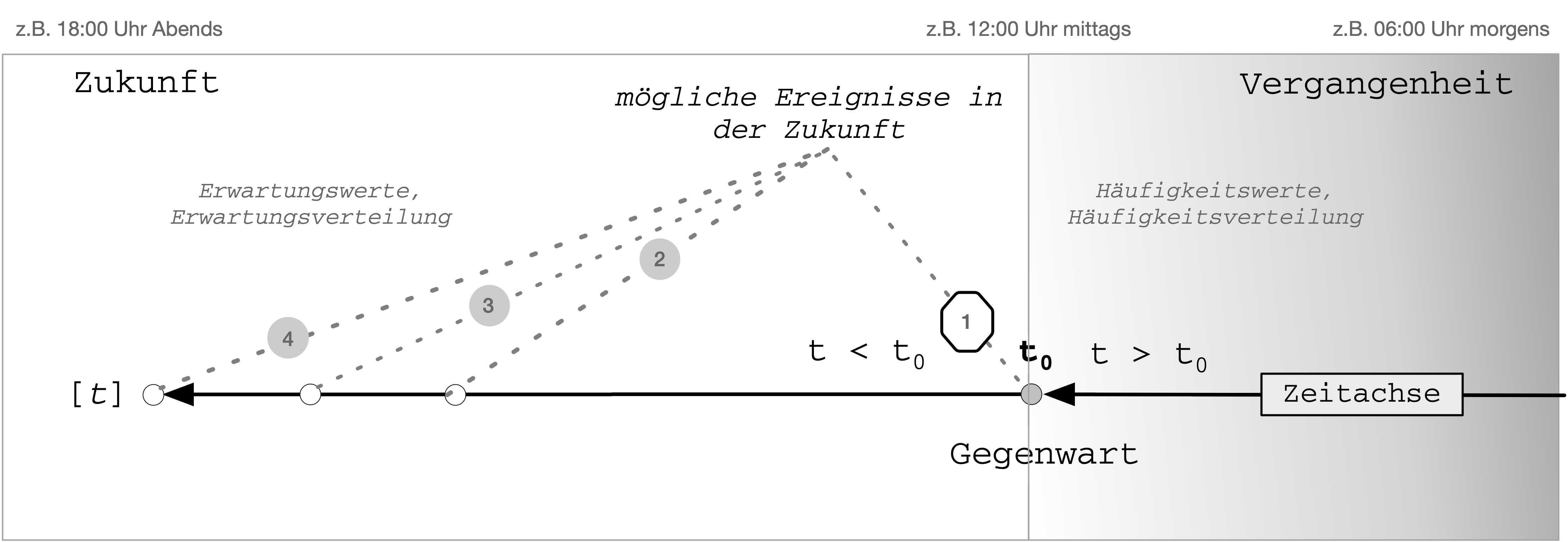

Zeitachse (t) mit Zukunft (t < t0) – Gegenwart (t0) und Vergangenheit (t > t0)

Ein Risiko nach dem Stand von „Wissenschaft und Technik“ ist ein mögliches Ereignis in der Zukunft (t < t0), das gegebenenfalls auf das Zielobjekt zukommt und dies in der Gegenwart (t0) erreicht. Die nachfolgende Abbildung zeigt den Zusammenhang zwischen Zukunft (t < t0), Gegenwart (t0) und Vergangenheit (t > t0) auf der Zeitachse (t).

Zum Zeitpunkt (t0) wird das Risiko schlagend und ein Schadensereignis tritt in die Gegenwart ein. Diese Illustration der Zeitachse ist wiederum für die beiden Verfahren, die für eine Risikoanalyse geeignet sind, von Bedeutung. Zum einen ist es die:

Rückwärtsgewandte (frequentistische) und die bedingungsorientierte (bedingte) Ausprägungen der Wahrscheinlichkeit.

- Frequentistische Wahrscheinlichkeitsbetrachtung innerhalb einer Risikoanalyse. Oftmals auch mit einer Häufigkeitsbetrachtung (Vergangenheit) extrapoliert auf die Zukunft assoziiert. Häufigkeitswerte spielen in der Verteilung eine entscheidende Rolle.

- Bedingte Wahrscheinlichkeit, die folgendes besagt: Die Wahrscheinlichkeit des Eintretens eines Ereignisses A erfolgt unter der Bedingung, dass das Eintreten eines Ereignisses B bereits bekannt ist (gemäß dem Bayes Theorem). In der Wahrscheinlichkeitstheorie wird von Erwartungswerten und -verteilungen gesprochen.

Der Szenarien-Trichter beschreibt Chance und Bedrohungen oder besser und treffender Gewinn und Schäden, denn diese beiden Größen stehen sich diametral gegenüber.

Häufig wird die lineare Risikogleichung in eine 4×4 Matrix überführt (diskretisiert). Die Abszisse enthält die Eintrittswahrscheinlichkeit (EW) und die Ordinate den Schaden (D=Damage). In den Feldern der 4×4 Matrix sind die Risikoereignisse platziert (vgl. Abbildung 1). Dabei gelten folgende Regeln:

- Je geringer die EW ist und je größer die Stufe in D in dem Risikoszenario (z.B. RSz2) erscheint, umso eher ist es ein Kandidat für eine reaktive Ausrichtung der Handlung (BCMS)

- Je größer die EW ist und geringer die Stufe in D in dem Risikoszenario (z.B. Rsz1) erscheint, umso eher ist es ein Kandidat für eine präventive Ausrichtung der Handlung, also ISMS.

Die möglichen Handlungen (Risikobehandlung) gibt die lineare Risikogleichung vor und wird durch die Pfeile (vermeiden, reduzieren), also Vermeidung des Eintreffens des Risikoszenario und Reduzierung des Schadens beim Eintreffen des Szenarios. Ferner kann das Risikoszenario getragen werden, doch dann ist das sogenannte Risikokapital vorzuhalten. Das Risikokapital (€) ist Äquivalent zu dem möglichen Schaden (€).

Wie diese komplexe Theorie in die Praxis des modernisierten IT-Grundschutzes und des Kompendium sowie für die ISO/IEC 27005 umgesetzt wird, erfahren Sie in einem gemeinsamen Projekt.

„Gerne stehen wir für eine Umsetzung zur Verfügung. Bitte sprechen Sie uns an, wir sind nur ein Anruf weit entfernt“.